SSO est disponible avec les offres Enterprise.

Configurer l’authentification unique (SSO)

Okta

Configurer le SSO Okta dans votre Tableau de bord Mintlify

- Dans votre Tableau de bord Mintlify, accédez à la page Single Sign-On.

- Cliquez sur Configure.

- Sélectionnez Okta SAML.

- Copiez l’URL de Single sign on et l’Audience URI.

Créer une application SAML dans Okta

- Dans Okta, sous Applications, créez une nouvelle intégration d’application utilisant SAML 2.0.

-

Saisissez les informations suivantes à partir de Mintlify :

- Single sign on URL : l’URL que vous avez copiée depuis votre Tableau de bord Mintlify

- Audience URI : l’URI que vous avez copiée depuis votre Tableau de bord Mintlify

- Name ID Format :

EmailAddress

-

Ajoutez ces déclarations d’attribut :

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

Copier l’URL de metadata Okta

Dans Okta, allez dans l’onglet Sign On de votre application et copiez l’URL de metadata.

Microsoft Entra

Configurer Microsoft Entra SSO dans votre tableau de bord Mintlify

- Dans votre tableau de bord Mintlify, accédez à la page Single Sign-On.

- Cliquez sur Configure.

- Sélectionnez Microsoft Entra ID SAML.

- Copiez l’URL de connexion unique et l’URI d’audience.

Créer une application d’entreprise dans Microsoft Entra

- Dans Microsoft Entra, accédez à Enterprise applications.

- Sélectionnez New application.

- Sélectionnez Create your own application.

- Sélectionnez « Integrate any other application you don’t find in the gallery (Non-gallery) ».

Configurer SAML dans Microsoft Entra

- Dans Microsoft Entra, accédez à Single Sign-On.

- Sélectionnez SAML.

- Sous Basic SAML Configuration, saisissez ce qui suit :

- Identifier (Entity ID) : l’URI d’audience depuis Mintlify

- Reply URL (Assertion Consumer Service URL) : l’URL de connexion unique depuis Mintlify

Configurer Attributes & Claims dans Microsoft Entra

- Dans Microsoft Entra, accédez à Attributes & Claims.

- Sélectionnez Unique User Identifier (Name ID) sous « Required Claim ».

- Modifiez l’attribut Source en

user.primaryauthoritativeemail. - Sous Additional claims, créez les éléments suivants :

Name Value firstNameuser.givennamelastNameuser.surname

Copier l’URL de metadata Microsoft Entra

Sous SAML Certificates, copiez l’App Federation Metadata URL.

Enregistrer dans Mintlify

De retour dans le tableau de bord Mintlify, collez l’URL de metadata et cliquez sur Enregistrer les modifications.

Provisionnement JIT

Modifier ou supprimer le fournisseur SSO

- Accédez à la page Single Sign-On dans votre Dashboard.

- Cliquez sur Configure.

- Sélectionnez votre fournisseur SSO préféré ou choisissez de ne pas utiliser le SSO.

Autres fournisseurs

Google Workspace (SAML)

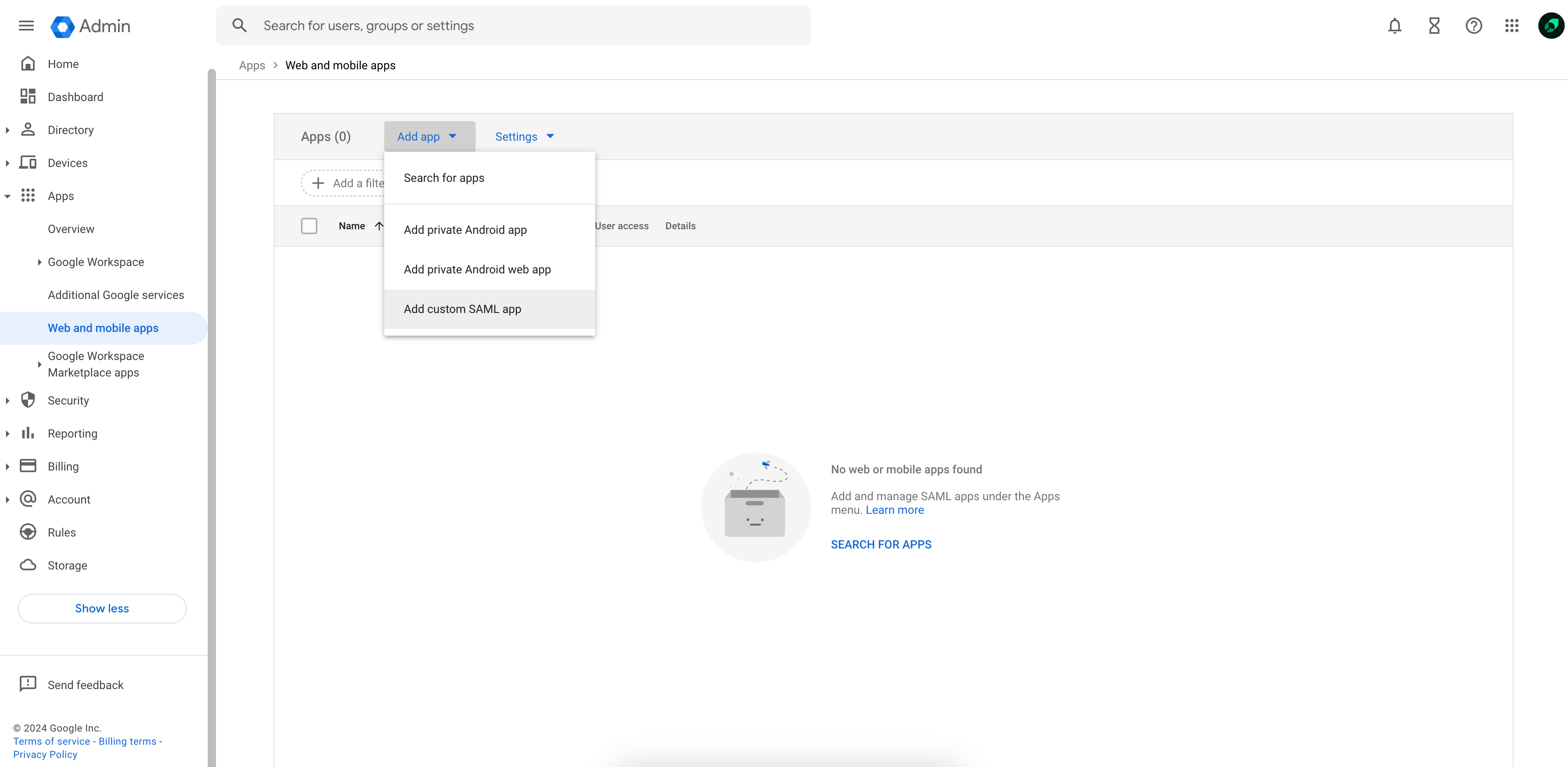

Créer une application

- Dans Google Workspace, accédez à Web and mobile apps.

- Sélectionnez Add custom SAML app dans le menu déroulant Add app.

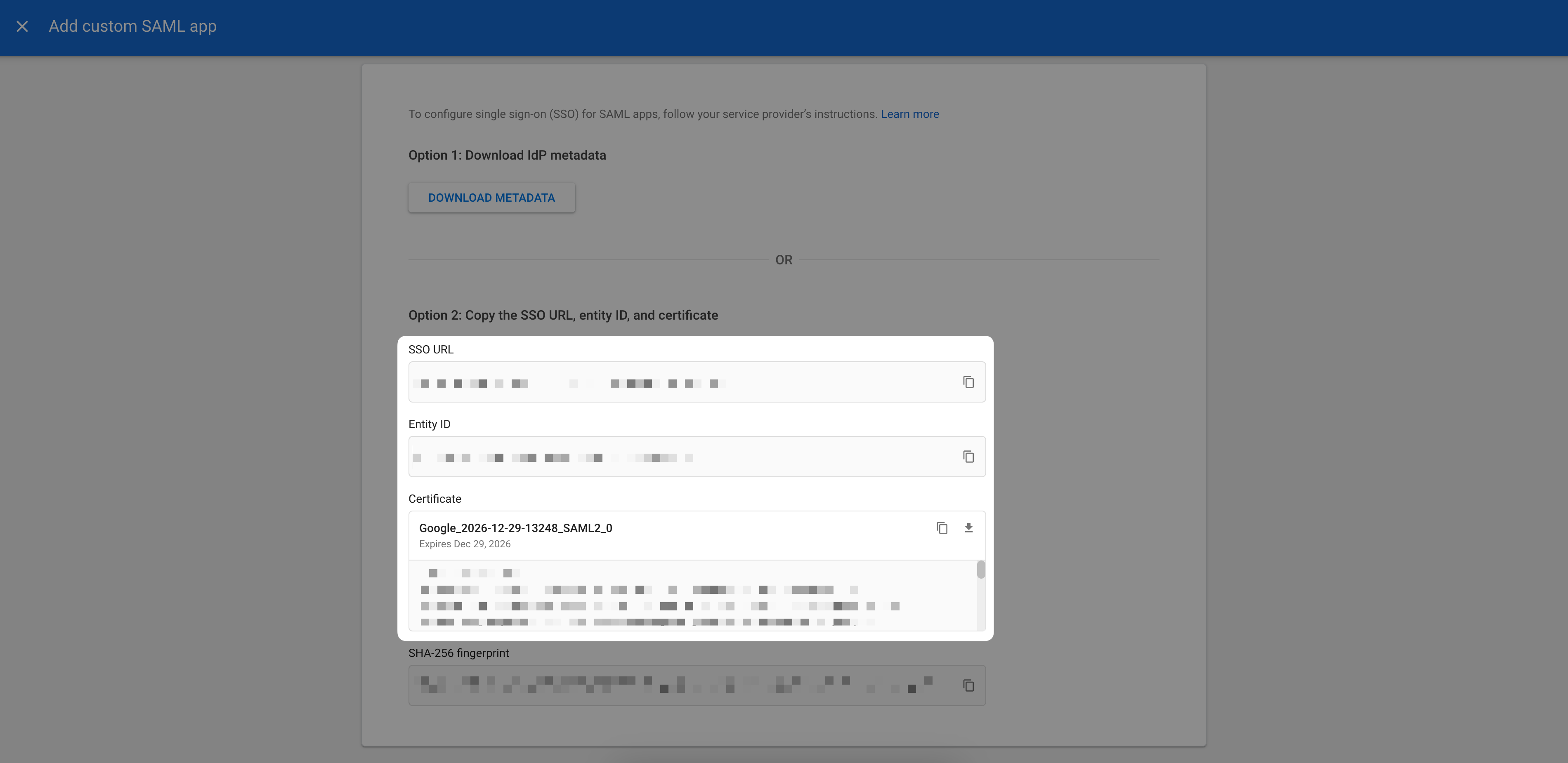

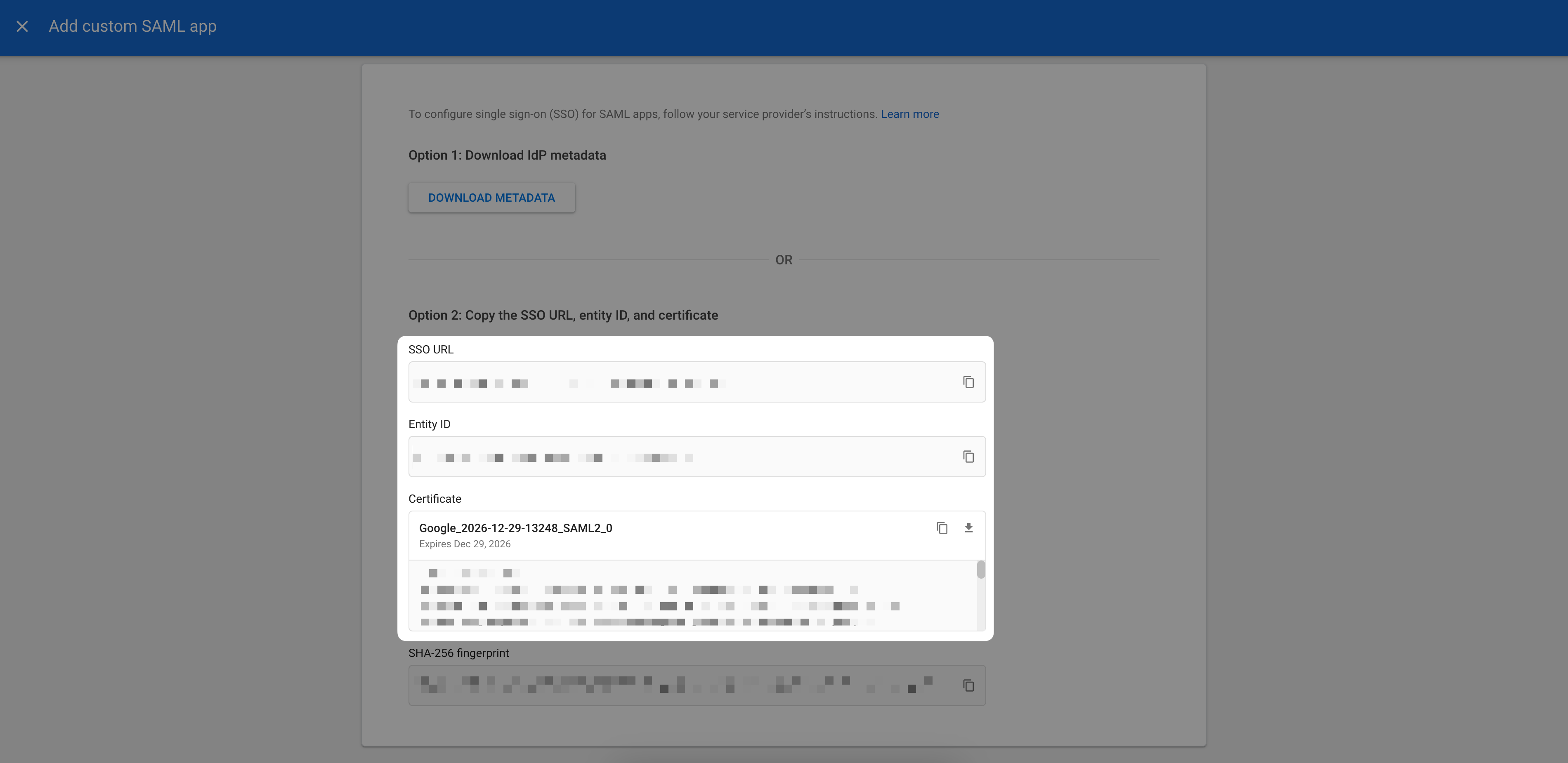

Envoyez-nous les informations de votre IdP

Copiez l’URL SSO, l’Entity ID et le certificat x509 fournis, puis envoyez-les à l’équipe Mintlify.

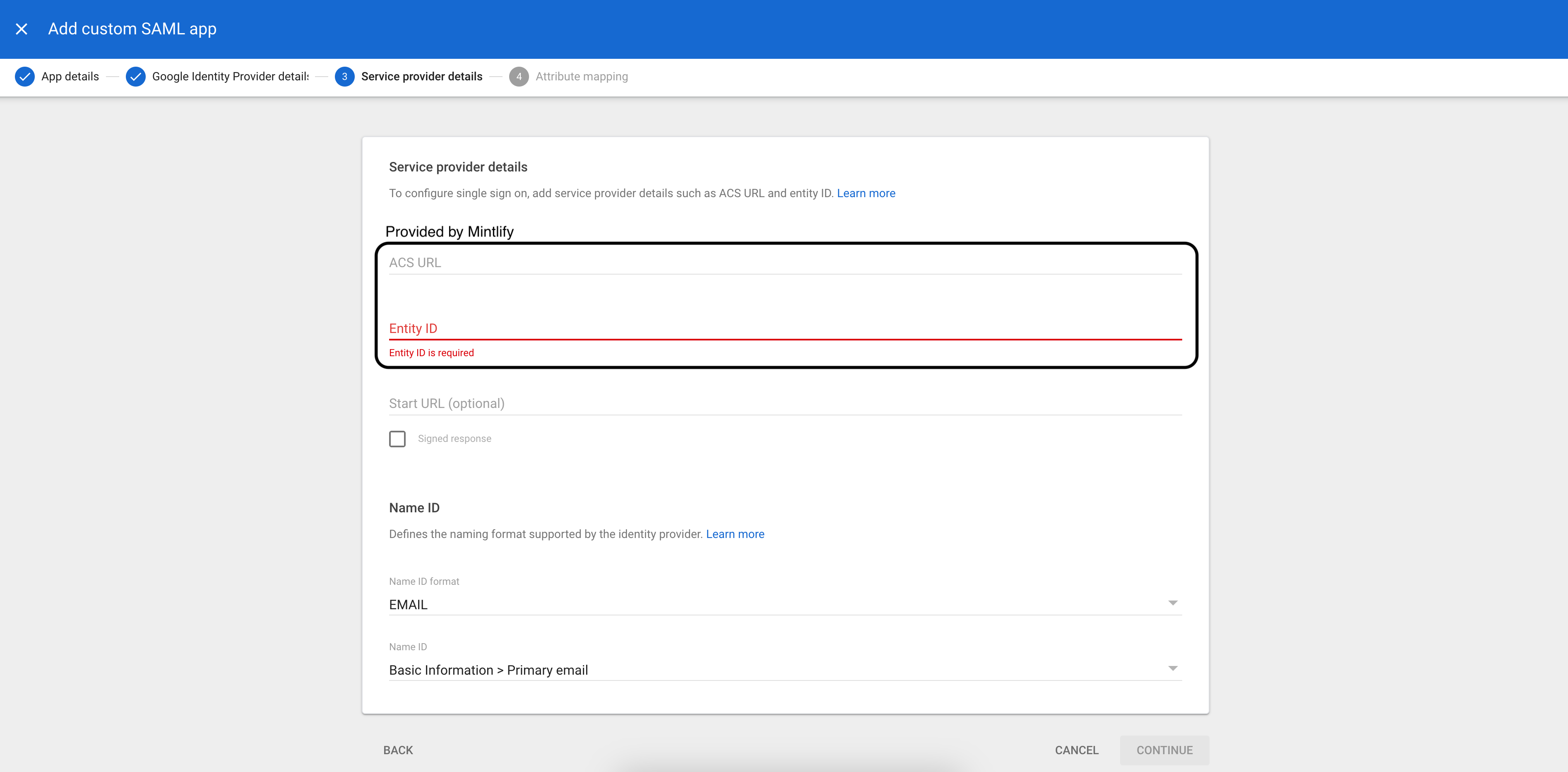

Configurer l’intégration

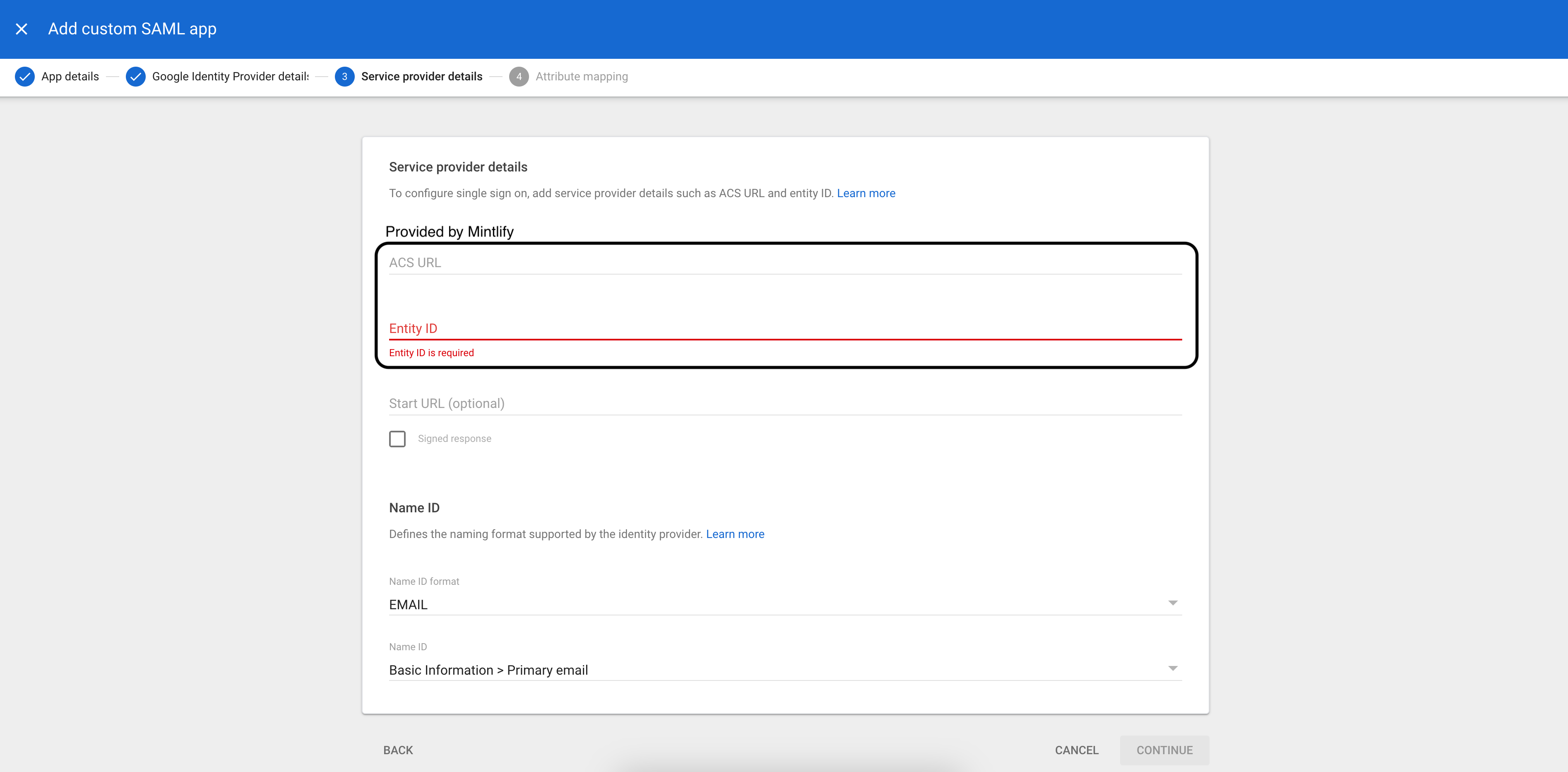

Sur la page Service provider details, saisissez les éléments suivants :

Une fois cette étape terminée et les utilisateurs attribués à l’application, informez notre équipe et nous activerons le SSO pour votre compte.

- ACS URL (fournie par Mintlify)

- Entity ID (fourni par Mintlify)

- Name ID format :

EMAIL - Name ID :

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Okta (OIDC)

Créer une application

Dans Okta, sous Applications, créez une nouvelle intégration d’application utilisant OIDC. Choisissez le type d’application Web Application.

Configurer l’intégration

Sélectionnez le flux d’octroi « code d’autorisation » et renseignez l’URL de redirection fournie par Mintlify.

Envoyez-nous les informations de votre IdP

Accédez à l’onglet General et repérez le Client ID et le client secret. Veuillez nous les transmettre de manière sécurisée, ainsi que l’URL de votre instance Okta (par exemple,

<your-tenant-name>.okta.com). Vous pouvez les envoyer via un service comme 1Password ou SendSafely.